「1.95億港元」、「200萬美元」,這兩組數字近日被媒體廣泛報道,是兩名受害者被騙徒運用人工智能(AI)深度偽造(deepfake)技術騙去的金額,分別對應著深偽的兩種網絡騙案手法:社交工程詐騙、身分盜竊。

今年1月,總部位於英國的國際工程顧問公司奧雅納(Arup),其香港分部的財務職員收到一條釣魚短訊,對方自稱是總公司的財務總監,要進行秘密交易。他們經過多番電郵和WhatsApp交流後,對方要求職員參與視像會議。

財務總監和多名英國財務職員均有出席會議。在會議上,受害者首先被要求自我介紹,卻未獲任何與會者回應。財務總監由始至終都在向他下達投資指令。最後,他將1.95億港元、分15次轉賬至五個本地銀行帳戶。財務總監最後聲稱事務繁忙而草草離開。

警方表示,在整個會議中,受害人是唯一的真人,財務總監及其他與會者皆是騙徒偽造的。騙徒利用網上片段和會議影片,經過即時AI深偽技術(real-time deepfake),捏造他們的樣貌、表情和聲音。

第二宗案件,騙徒疑似先是在網上購買受害者的外洩資料,然後登入受害人的電郵,重設其OKX帳戶的密碼,再利用AI工具生成深偽身分證及真人影片,破解平台設有的身分證明文件、活體偵測功能的人臉識別技術等身分驗證(KYC),成功盜取受害人帳戶中200萬美元的資產。

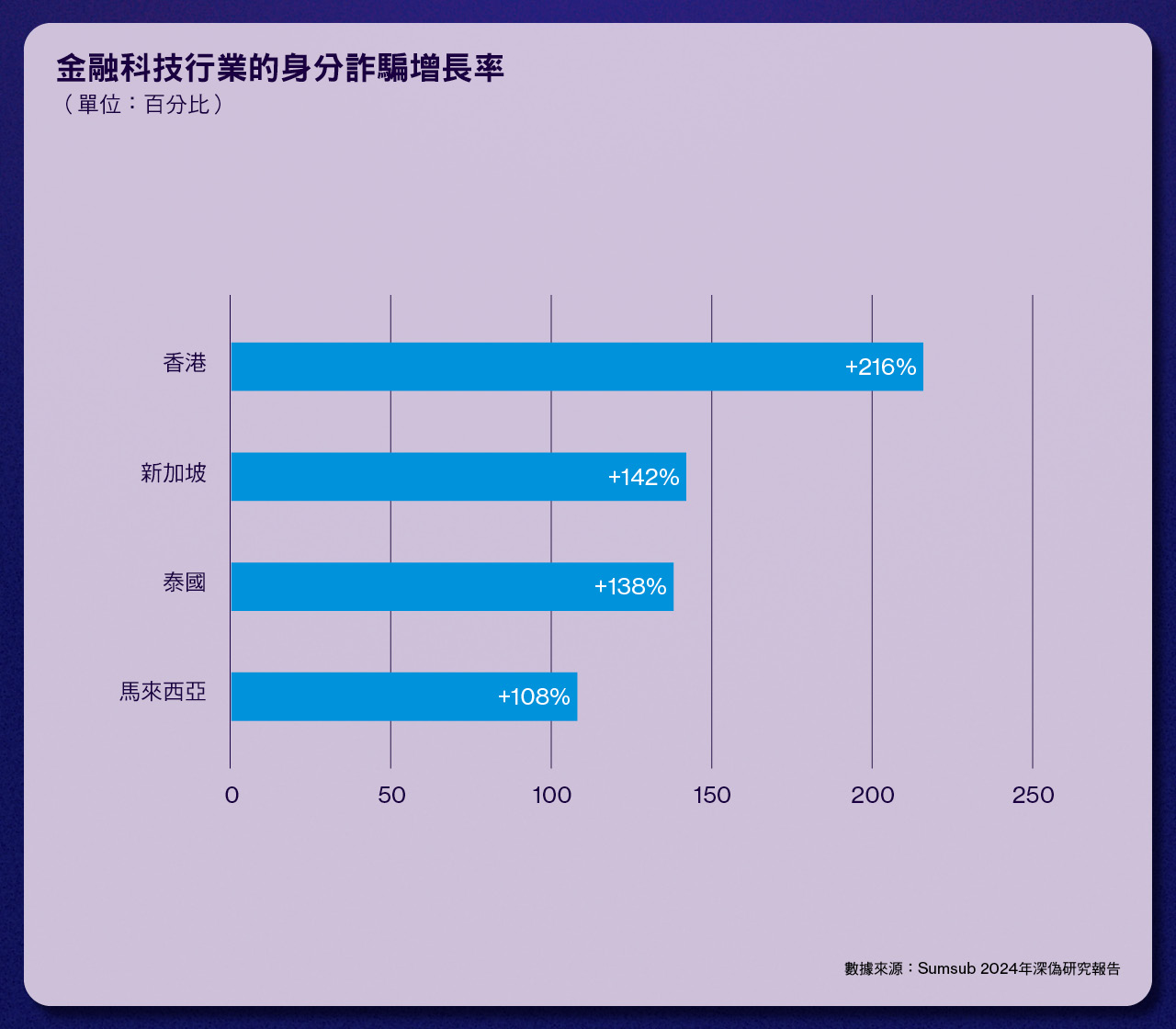

兩宗案件並非孤例,AI身分詐騙正肆虐全球,而香港正是詐騙者的主要目標。

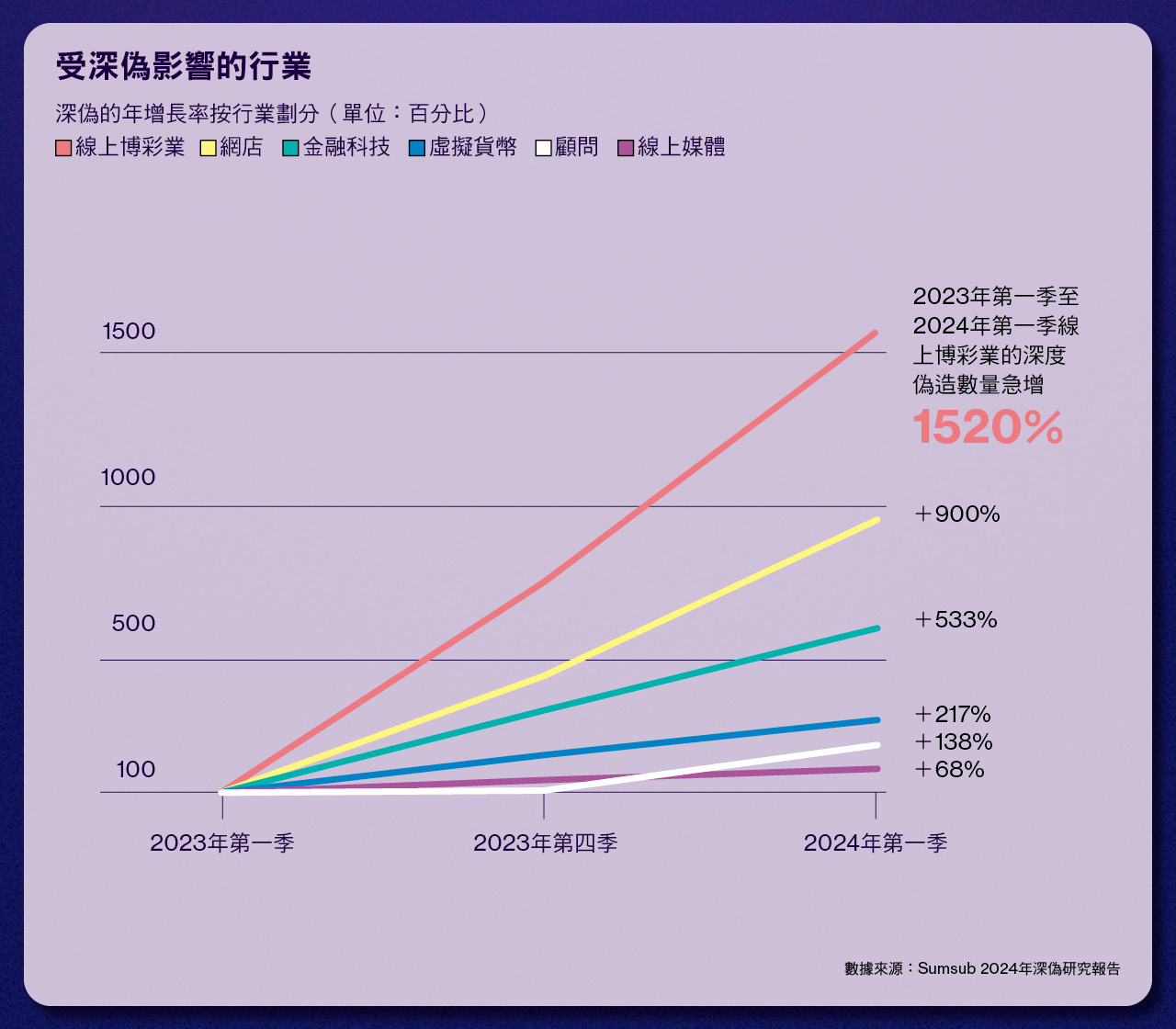

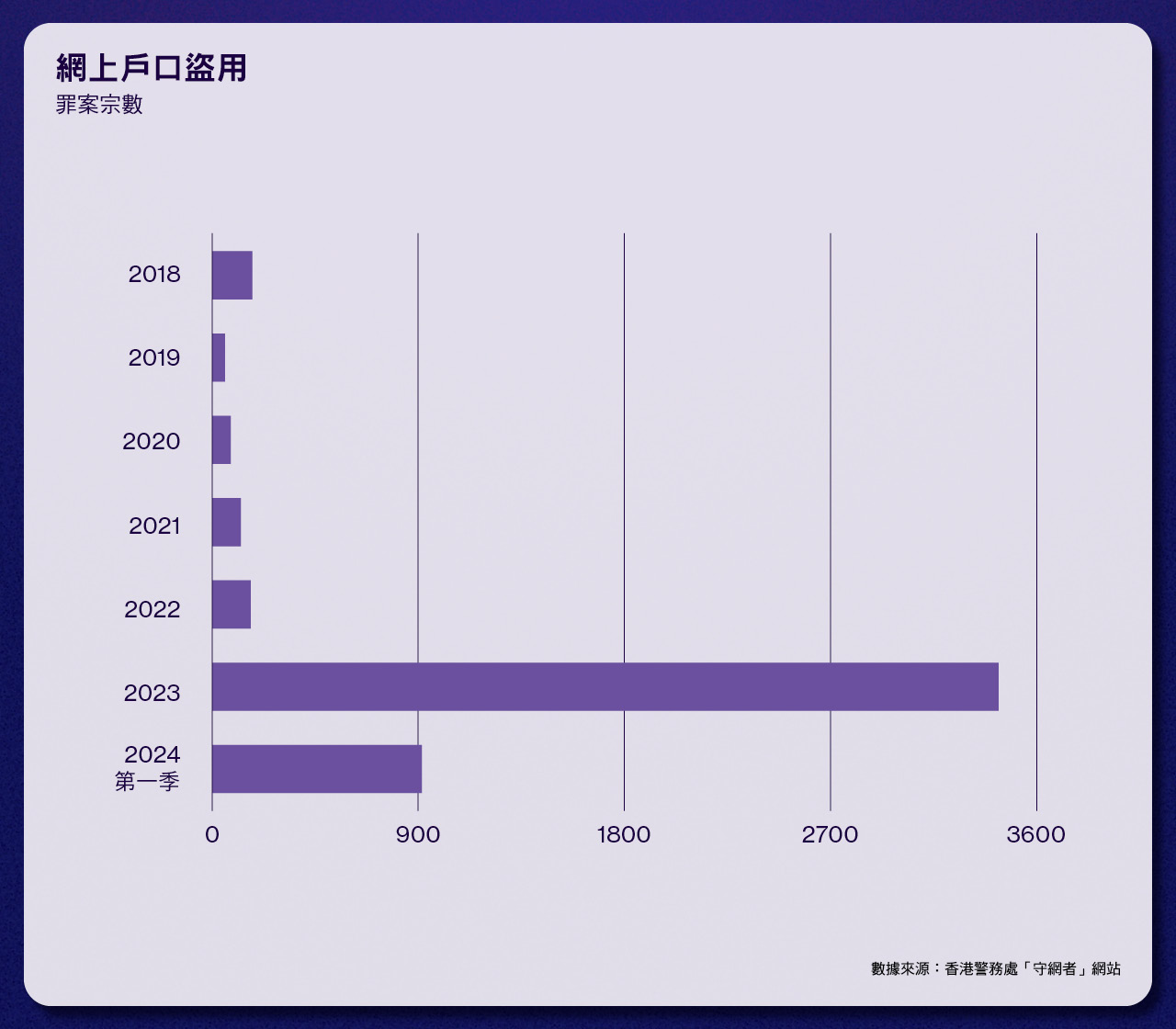

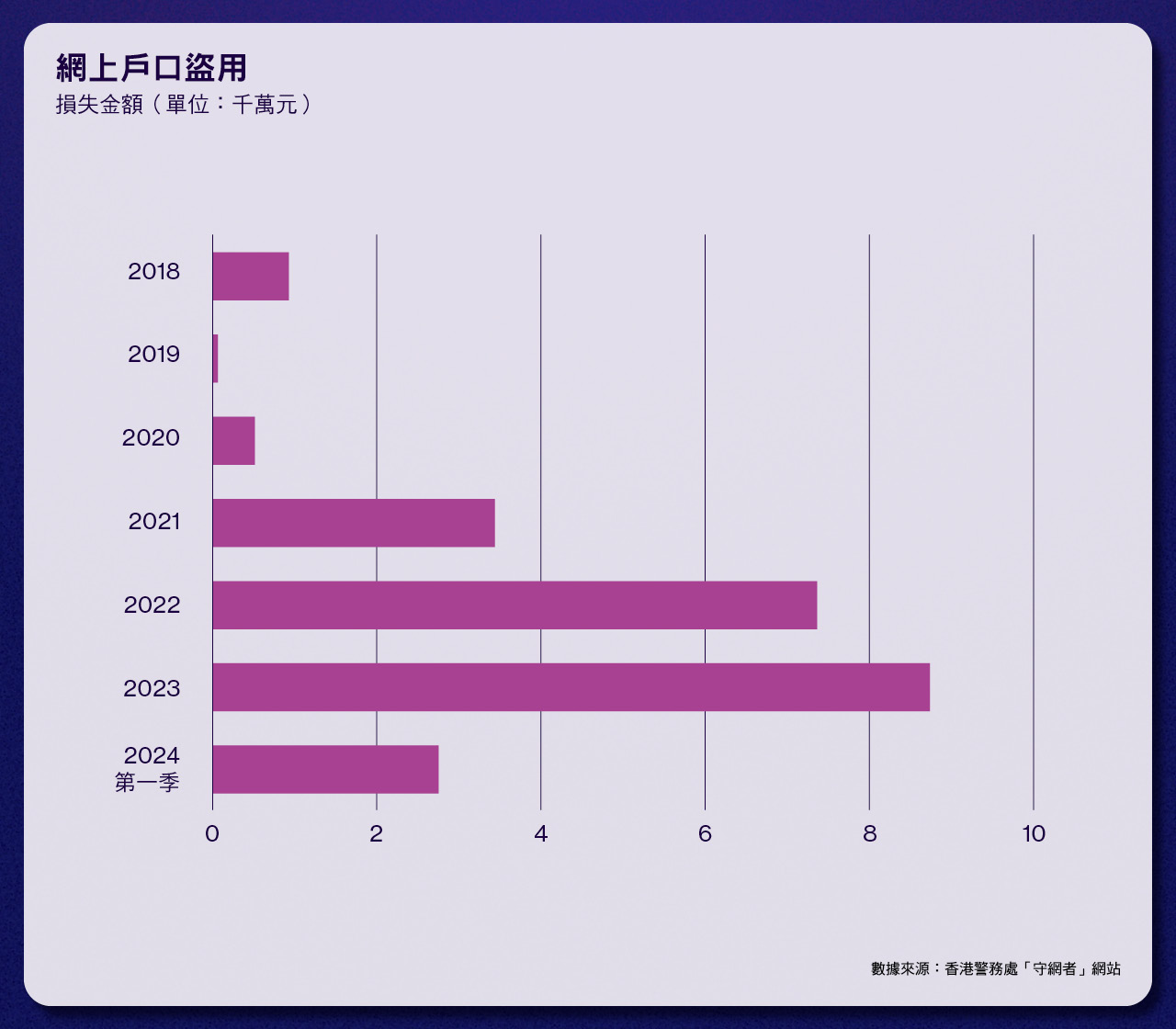

全球一站式驗證服務供應商Sumsub上月發表的調查顯示,香港本年第一季的深偽詐騙案數量按年錄得10倍升幅。其中與金融科技行業相關的身分詐騙案,其增幅為全球之最,以2.16倍的升幅拋離位居第二名的傳統對手新加坡。根據香港警務處「守網者」網站的資料,本港去年網上戶口盜用宗數為3434宗,按年升近20倍;總損失金額達到8760萬港元。

得益於急速發展的智能科技,人類的現實生活越趨與網絡世界無縫接軌。過去,一個人的身分與其「實體」是密不可分的,正如要開設銀行戶口,你需要帶同身分證明文件,在銀行職員的眼底下完成手續。

換言之,以往與實體不可分割的身分,正被「畫面」取代。證件照及影片成為個人的網上身分憑證,用於開設不同應用程式和平台的帳戶。

當個人資料、工作內容、社會關係及財產均高度集成在虛擬帳戶,這些由「畫面」開設的網絡帳戶,似乎無法逃離黑客的攻擊。

只要詐騙者使用AI工具,偽造所需要的聲音和「畫面」,冒充他人,就能夠取得目標的信任,誘騙他們一鍵匯款;或更直接地,以AI深偽技術通過平台的身分驗證流程,盜取目標的帳戶,利用他的權限達到目的。

這場伴隨著技術革命而來的安全危機,為數碼安全及身分驗證行業帶來巨大挑戰。如何不被AI迷惑?如何有效驗證用戶的數碼身分、保護帳號及其擁有的數碼資產?不同數碼安全公司及身分驗證供應商正積極填補安全漏洞,提供解決方案。

「一年前,深偽技術是非常罕見的,」 Sumsub AI及機械學習部門主管Pavel GoldmanKalaydin表示,由於深偽的技術門檻高,詐騙者過去多以購買證件模板作為身分詐騙和洗錢手段,「但我們看到它(深偽)越來越受歡迎,而且深偽技術每個月都變得更流行。」

Pavel GoldmanKalaydin

Pavel GoldmanKalaydin

言談間, Kalaydin啟動深偽軟件,一頭黃黑色短髮隨即染紅,他突然化身為一名樣貌粗獷的中年男性,眼窩凹陷,顴骨突出,滿臉鬍鬚。除了畫質略差之外,化身無異於真人,直到他轉動頭部才露出端倪。他說:「問題是,當它直視你時,你很難發現異樣。」

Kalaydin使用的這款應用程式名為「Reface」,可以在Google Play和App Store應用程式平台上下載。如果在Google Play上搜索「AI換臉」,還有49款相關應用程式,相片和影片換臉功能一應俱全,部分更設有每天免費使用的限額,部分則要收費。「可能只需要5歐元,你就能夠買到容易上手的深偽程式。」Kalaydin說。

深偽應用程式價廉物美、容易使用,旋即成為黑客手上新的社交工程利器。

社交工程的重點是騙取目標的信任。詐騙者現在只需要使用AI應用程式,在視像通話中假裝成目標信任的人,就能夠輕易達到目的;相較於過去費盡脣舌,認親認戚的方法,深偽更為簡單直接。

實時深偽的出現,顛覆了我們以眼見為實的辨偽習慣,我們無法通過影片及實時的視像聊天,確認出現在螢幕上的畫面是真有其人。

但上述1.95億的深偽騙案絕不僅是受害人的無心之失,案件既暴露出人類對數碼畫面的過分信任,又折射出公司對帳號權限的管理不善。

Hal Lonas

Hal Lonas

總部位於加拿大的全球身分驗證平台Trulioo,其技術總監Hal Lonas質疑,我們從未意識到視像軟件潛在的安全問題,「在Zoom通話中,我們會相信畫中人,相信這裡的一切,但當視像軟件不僅僅是視像服務時,我們是否需要設立身份驗證流程,確保畫中人是真人?」惟現時大多數的視像軟件只需要簡單註冊帳戶,或連結社交平台的帳戶就能直接使用,可謂並不設防。

即使設立身份驗證流程,深偽技術的出現顛覆了原來流程的驗證要求,身分驗證供應商無法像往常一樣只收取用戶的個人照片、證件照及銀行地址,就足以核實開戶者的合法身分。在這場安全危機之中,包括視像軟件在內,大多數應用程式和平台難以獨善其身,

Kalaydin表示,在深偽技術嘗未流行之前,身分驗證平台較常面對偽造證件問題,但只要平台設有面容識別,或實時影像驗證,就能將大多數的假帳號拒於門外,「但現在是既有偽造證件,又有深偽影像,可以繞過KYC驗證。」

數碼資產交易平台OKX用戶被盜200百萬美元資產的事件,正是一例。詐騙者利用AI工具生成的深偽身分證和影片,繞過平台的身分驗證,重置帳戶密碼,並將個人資料替換新的電話號碼和電郵地址。但OKX的身分驗證系統出問題,並非第一次發生。

早在今年2月,外媒404的一名記者,就曾使用地下網站Onlyfake生成的假英國護照,成功通過OKX的身分驗證。

據悉,網站使用了神經網絡和AI生成器技術,用戶只需支付15美元,就能夠生成26個國家的假護照,其生成的證件有詳細的個人資料、護照號,還有MRZ碼。平台為了模擬用戶拍證件照的效果,還會生成地毯、毛巾和手掌等背景,並為照片檔案加上拍照的時間、地點和拍照使用的設備。

事件隨即引起網絡熱議,亦令人產生疑問,為何一個簡單的證件生成工具,就能夠繞過看似複雜的身分驗證流程?這場安全危機屬「人為錯誤」,還是「技不如人」?我們的網絡身分及當中的資產還安全嗎?身分驗證服務商怎樣確保自己領先於黑客?

在這場身分驗證供應商與黑客的網絡攻防戰中,「人為錯誤」是其中的關鍵詞。

KYC全稱為「認識你的客戶」 (Know Your Customer),即要求每位用戶在金融相關的應用程式和平台上開戶時,都需要經過KYC認證。其目的是幫助企業確保客戶真有其人,並防止有用戶進行欺詐、洗錢及其他金融犯罪活動。

因此,KYC認證程序主要分為三個部分:一是客戶識別(CIP),即驗證客戶的電話、電郵地址,核對他們提供的身分證明文件,以及識別他們的個人身分;二是客戶盡職調查(Customer Due Diligence),機構與第三方的數據庫合作,如地區的制裁清單、負面新聞篩查,以評估他們的洗錢風險;三是持續監測(Ongoing monitoring),系統持續審查可疑交易,並將可疑的記錄回報給監管機構和執法單位。

市場的競爭激烈,金融應用程式和平台五花八門,身分認證供應商都在互相爭奪客源。快速的驗證體驗、安全性,是行業競爭的兩大賽道。

Trulioo的技術總監Lonas表示,設計出快速及安全的驗證過程,一直是身分驗證供應商的難題所在,「你必須考慮整個入職過程,如果註冊流程過於複雜,用戶難以通過,合規的用戶錯劃為假陽性。他們會感到沮喪,然後轉去競爭對手那裡。這是客戶流失的其中原因。」Trulioo目前的業務覆蓋逾195個國家,可驗證逾13000份不同的身份文件。

而各大身分認證供應商的ID驗證時間都是按秒計算的,例如Trulioo是5秒以內、AU10TIX是4到8秒、Jumio是4至5秒。

與此同時,應用程式和平台覆蓋的客戶可能來自世界各地。截至2020年,全球有197國家和36個地區,每個國家都有不同的身分證明文件,有不同的語言、號碼和文件制式。

Dan Yerushalmi

Dan Yerushalmi

總部位於以色列的驗證供應商AU10TIX,目前支援逾190國家及地區的身分驗證,已驗證逾50億份身份證明文件,其行政總裁Dan Yerushalmi說:「並不是每個供應商都能做到。這很容易理解,每個國家都有不同的ID:護照、駕照、公民卡等等。通常,每款ID都有七至九個版本以上。」

用戶又會在無心之失下,上載質素參差不齊的證件照和影片。Kalaydin表示,「我們設有程序,可以拒絕用戶上載的模糊照片,要求他們重新上載,但有時照片模糊並非他們刻意造成,不是每部手機都有好的相機質素,這亦是身分驗證的一種挑戰。」

要從五花八門的證件照中核對用戶身分的真確性,這些變量都在增加供應商的驗證難度。相較與聘請大量的審查員,Trulioo、AU10TIX和Sumsub等驗證供應商通常以AI模型驗證大量的ID文件,並設有多層的審查流程,減少錯誤的驗證個案。

例如AU10TIX運用四個AI神經網絡,自動化篩查所有ID,並自動學習ID的模板和組成結構,再運行大量偽造ID,不斷優化系統。

他們明白相比起AI,人類有先天的身體限制,更容易犯錯。Yerushalmi指出:「只要儲存空間不受限制,機器可以學習並記住一切。而人的眼睛只能看很少的東西,機器卻有無限的能力去翻查案例,並緊記它們。」

當談及Onlyfake及OKX的深偽漏洞時,受訪者都將矛頭指向「人為錯誤」,而非AI。

Lonas直言:「我們認為現在的情況是,要麼有些人沒有進行應有的檢查,也沒有使用他們可以使用的複雜工具來檢查身分文件;要麼使用非常初級的技術來匹配人臉,然後沒有發現文件真實性方面的問題。」

曾有OKX的客戶服務代表向媒體透露,用戶建立帳戶時,平台不會進行真正的KYC驗證,唯有當用戶嘗試轉移資金時,OKX才會進行驗證用戶,從而做成Onlyfake的漏洞。

該說法的真偽無從驗證,惟倘若屬實,這種投機取巧的「人為錯誤」是以客戶的安全來縮短驗證時間,亦會暴露客戶帳號的安全漏洞。Lonas舉例說,黑客會利用此漏洞,利用修圖軟件或深偽軟件,刻意生成稍為失焦的證件照,讓驗證的系統無法讀取,交由人工審核,當審核團隊沒有經過足夠的培訓,便難以辦識不同類型的ID,「問題正是這樣發生。」

Lonas續稱:「不管文件是否被黑客攻擊或偽造。但用戶的頭像全息圖是否在正確的位置,護照背面的MRZ(護照底部可機讀的編碼) 是否與文件正面的信息相匹配,所有這些都需要檢查。」

Kalaydin指出,非文件式的驗證方式能夠有效縮短身分驗證的時間,同時減低上述「人為錯誤」造成的安全漏洞。

用戶只需要選擇國藉,填寫自己ID號,無需上傳照片或檔案。供應商與政府的身分資料庫或其他可靠來源會交叉檢查用戶的身份資料,將驗證時間縮短至4.5秒,從而避免黑客以深偽證件照通過系統,盜取他人的帳號及進行非法活動。Sumsub的身分驗證系統目前支援逾14000份不同種類的身分文件,未來會採用更多的非文件式的驗證方法。

惟驗證技術再為先進,企業的採購策略亦會影響身分的驗證成效,暴露出平台的安全漏洞。如企業可以將KYC的驗證步驟砍件,選擇多間身分驗證供應商,分別處理客戶識別、客戶盡職調查和持續監測。

翻查資料,OKX選用的兩間供應商正是Jumio和AU10TIX。Yerushalmi證實了有關說法。他形容這種做法能夠幫助企業分散安全風險,「避免所有雞蛋都放在一個籃子裡」。

不過,他強調Onlyfake涉及的偽造數據,並沒有經由他們的系統篩查,而是經由競爭對手負責,「我們的三層防偽措施:神經網絡層及連續欺詐監控器(SFM)、欺詐數據庫和人工干預層,都能夠有效識別這些偽造的ID。 」

而Kalaydin亦認為,雖然選用兩間供應商能夠分散風險,但不同供應商負責不同的步驟,容易造成決策和監測上的混亂。在理想的情況下,一間供應商發現有可疑卻不是深偽的ID文件,另一間負責持續監測的提供商會援引有關數據,持續監測個案,在未有問題出現之前,不能拒絕用戶。但現實情況大多並非如此,「唯有以單一供應商才能夠從每一驗證步驟中獲取數據,持續並準確地評估用戶風險。」

深偽詐騙案暴露的另一安全漏洞,是企業沒有妥善管理職員的權限。該名財務職員之所以成為詐騙目標,是因為他擁有管理、轉帳的權限。

身分安全供應商CyberArk亞太區雲端網路安全及DevSecOps領域專家(SME)Rajnish Garg指出,較高職級的管理層、IT系統管理員,他們擁有較高權限的公司帳號,能夠進出雲端,存取客戶資料及財務資料的重要數據。他們一直是黑客的攻擊對象,「這類常備權限的特權用戶,一旦被黑客破壞其身分,就會造成更大的破壞。」

相較迂迴曲折地利用深偽,迫使他人交出重要資料;盜取特權用戶的帳號能夠直接觸及敏感的用戶資料,利用客戶電話、電郵和地址聯絡用戶,策劃更多深偽騙案。

隨著企業使用更多的數碼設備及雲端,「機器身分」的數量不斷增加,擴闊黑客的攻擊面。Garg提醒:「只要掌握該憑證,黑客就可以訪問整間公司的網絡環境和數據庫。」

Rajnish Garg

Rajnish Garg

所謂的機器身分,是指公司內部使用的手提電腦、伺服器、API、應用程式和雲端等軟硬件,與其他軟硬件交互所需的有效密鑰和憑證。根據 CyberArk的調查,機器身分的數量幾乎是人類身分的45倍。

CyberArk北亞區技術總監莊龍源補充,黑客正利用AI加快建構惡意軟件,如釣魚郵件或勒索病毒等,並發掘企業潛在的安全漏洞,以盜取客戶資料和公司的敏感數據。

網購現金回贈平台ShopBack資料外洩事件,正是由於機器身分對密鑰的管理不善,從而釀成大禍。

2019年6月,ShopBack僱用的網站可靠性工程團隊之一員,不經意地將企業的亞馬遜網路服務雲(AWS)管理許可訪問密鑰,連接到線上程式碼雲端託管平台GitHub的私人儲存庫上,其後團隊成員未能從GitHub完全刪除密鑰,及禁止使用密鑰訪問AWS。

直至翌年9月,黑客使用密鑰進入ShopBack的AWS雲端,將整個客戶資料庫放在RaidForums上出售。事件導致45萬個手機號碼、14萬個地址、30萬個銀行帳號和38萬個用戶的信用卡資料被盜。

莊龍源

莊龍源

保護企業的特權帳戶和機器身分,是企業數碼安全的一大難題。

CyberArk提出「零信任」的權限管理做法,不管是行政總裁的帳戶,還是IT管理者的帳戶,他們都要在終端運行未獲信任的程式、存取網絡和數據權限時,都需要經過自動化的終端特權管理器審批,系統會檢查設備和用戶所在,並用AI分析申請的可信度,阻止黑客在終端上運行惡意程式,盜取資料。

莊龍源說,無論是假冒的行政總裁要求轉帳,還是財務團隊執行轉賬指令,他們都需要申請權限,並向上級的設備發送身分多因素驗證(Identity Adaptive Multi-Factor Authentication),杜絕特權帳戶被盜取而造成的潛在財政損失。

國際金融科技大會「Money20/20」曼谷站的展覽中,來自以色列的Fireblock,是大會上為數不多為虛擬資產安全提供解決方案的企業。

當個人被社交工程控制,個人的網絡身分和帳號被盜用,詐騙者及黑客的最終目標往往是盜取帳戶內的資產和金錢,而虛擬資產正成為他們主要的盜竊目標。

區塊鏈研究公司Chainalysis的資料顯示,2023年,虛擬貨幣平台的盜竊案由前年的219宗升至231宗,金額達到17億美元;黑客從去中心化金融(Defi)協議中竊取了11億美元。

Lonas指出,Trulioo在去年檢測到的深偽詐騙宗數,虛擬貨幣佔其中88%,「數字還在飆升。」支付虛擬貨幣及其交易過程中的安全漏洞,亦是黑客的攻擊面。

虛擬貨幣及其區塊鏈技術,以去中心化和安全著稱。用戶每次進行支付及交易,都會在區塊鏈上紀錄及驗證,且不能更改和刪除。惟鏈上交易會收取交易費,且執行交易的時間亦會受網絡擁塞影響。

因此,多數去中心化應用程式(DApp)及交易平台,會以鏈外的交易協議,幫助客戶進行交易,只將交易的開始及結果寫入區塊鏈,加快交易時間,亦減低交易費用。這種做法無疑會加大鏈外交易的安全漏洞。

Shahar Madar

Shahar Madar

Fireblocks安全及信任產品副總裁(VP)Shahar Madar表示,公司提供的解決方案能夠保障企業和用戶「鏈上鏈外」資產和交易活動的安全。

要盜取錢包上的資產,則需要錢包私鑰進行交易。Fireblocks以多方運算錢包(MPC)將私鑰拆成多個部分,每部分由不同人持有,並儲存在不同的地方。交易需要由多人批准,並設有MPC離線簽署和安全用戶訪問等技術,大大增加黑客盜取私鑰的難度。自2018年成立至今,Fireblocks已維護近兩億個錢包。

對於鏈外交易的風險,Fireblocks亦有DApp保護技術,通過WalletConnect、Fireblocks的瀏覽器插件、專屬的DeFi API和MetaMask Institution,就可檢查機構用戶與可疑網站、DApp、智能合約和釣魚網站的交易,一旦出現問題,系統就會發出警報。

Fireblocks亦設有交易模擬技術和可定制的交易治理層,前者模擬交易的結果,以及資產的變動;後者設置交易授權策略,確保交易需要通過特定人員的批准,保護資產免被他人盜取。

「我們還在不斷改進安全系統,擴大AI的應用範圍。我認為AI帶來的威脅,迫使我們運用AI優化鏈、DeFi,以確保客戶的資產安全,」Madar表示,「我們將AI和人類智能結合起來,對抗人工智能。」